NoName057(16) è un gruppo hacktivista pro-Russia attivo dal marzo 2022, noto per attacchi DDoS contro obiettivi NATO e paesi europei critici verso l’invasione russa dell’Ucraina. Il gruppo utilizza il botnet DDoSia per mobilitare volontari tramite Telegram e GitHub, offrendo ricompense in criptovaluta ai contributori più efficaci. La pagina attualmente aperta sull’utente fornisce dettagli tecnici su queste operazioni, inclusa la kill chain di DDoSia

Origini e Motivazioni

NoName057(16), noto anche come 05716nnm o Nnm05716, nasce come progetto covert del Centro per lo Studio e il Monitoraggio della Rete Giovanile (CISM), legato al Cremlino, che fornisce infrastrutture, tool DDoSia e selezione target. Il gruppo motiva i suoi attacchi come reazione alla “russophobia” occidentale, mirando a silenziare media e governi anti-russi, con un manifesto pubblicato a luglio 2022. Dal 2022, ha condotto oltre 1.500 DDoS, con un tasso di successo del 40% su infrastrutture critiche come banche e trasporti.

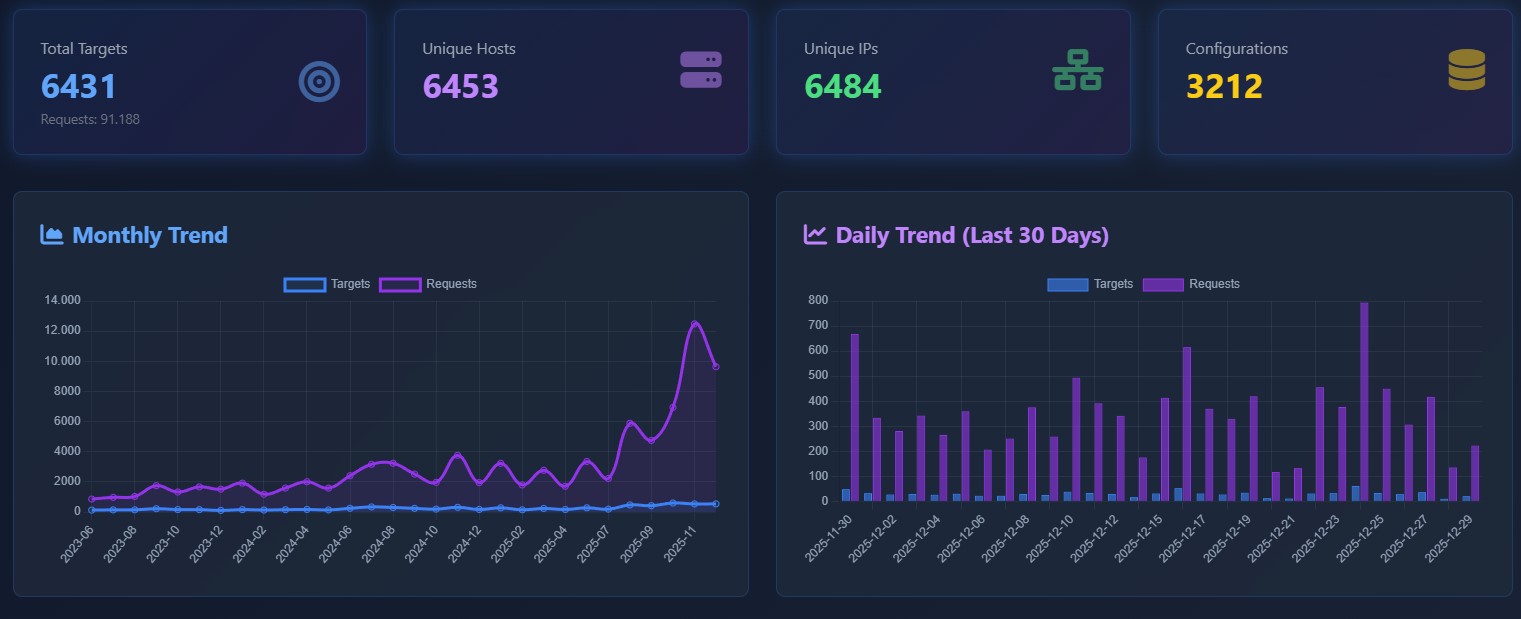

Il Progetto DDoSia

DDoSia, successore del botnet Bobik, è un client scritto in Go per Windows, Linux e macOS, facile da usare per volontari reclutati su Telegram (oltre 52.000 iscritti). Il flusso operativo prevede due fasi: login al C2 con POST /client/login (autenticazione via AES-GCM con hash utente e ID client, inviando fingerprint del sistema) e GET /client/get_targets per liste target crittografate (host, IP, porte, protocolli HTTP2/TCP-SYN). L’infrastruttura usa server Tier 1 effimeri (rotati ogni 9 giorni) come proxy per proteggere i backend Tier 2, con variabili random per eludere cache.

Tecniche di Attacco

Gli attacchi combinano flood volumetrici (TCP SYN 17.6%, ACK 16.1%) e application-layer (HTTP GET 15.4%, nginx_loris SlowLoris 31.5%), focalizzati su port 80/443 per servizi web. Target medi: 50 al giorno, con picchi alle 05-07 UTC e 11 UTC (orario russo), premiati in crypto per i top contributori. Collaborazioni con Cyber Army of Russia Reborn (CARR) hanno portato a Z-Pentest nel 2024, estendendo attacchi a OT negli USA.

Target Principali

Ucraina (29.47%) guida i target geografici, seguita da Francia (6.09%), Italia (5.39%), Svezia (5.29%) e Germania (4.60%).

Settori:

- governi/pubblici (41.09%)

- trasporti/logistica (12.44%),

- telecom (10.19%).

- Esempi includono banche danesi (2022), elezioni presidenziali ceche (2023), siti governativi polacchi/canadesi, e recenti raid su ministeri italiani durante visite di Zelensky.

Operazioni Recenti e Eastwood

Nel 2025, NoName057(16) ha intensificato attacchi su Italia (Guardia di Finanza, ministeri) in risposta a supporto ucraino. L’Operation Eastwood (14-17 luglio 2025) ha portato a 2 arresti (Francia/Spagna), 7 mandati e 24 perquisizioni in 6 paesi europei, ma il gruppo resta attivo su Telegram, rigettando le azioni come “propaganda”. La resilienza deriva da crowdsourcing e rotazione C2 (es. zig35m48zur14nel40.myftp.org)