La minaccia ransomware continua a evolversi. LockBit, uno dei gruppi più prolifici e temuti nel panorama del cybercrime globale, ha fatto parlare di sé con il ritorno della sua nuova iterazione: LockBit 5.0. Il rilancio non rappresenta solo un semplice aggiornamento software, ma un vero e proprio passo evolutivo nella strategia operativa di una delle organizzazioni ransomware più persistenti degli ultimi anni.

Il gruppo LockBit

Attivo dal 2019, il gruppo LockBit si è reso responsabile di una quota significativa di attacchi ransomware a livello mondiale, dominando per anni il mercato criminale con tecniche di Ransomware-as-a-Service (RaaS). Questo modello consente agli sviluppatori di creare il malware mentre una rete di affiliati distribuisce attacchi, massimizzando l’impatto e la diffusione.

Numeri storici mostrano che tra agosto 2021 e agosto 2022, LockBit ha operato oltre il 30% degli attacchi ransomware noti, e anche nel 2023 la sua quota è rimasta intorno al 21%, nonostante la concorrenza e le azioni delle forze dell’ordine.

LockBit 5.0: caratteristiche tecniche e innovazioni

La versione 5.0 non è un semplice restyling: rappresenta un upgrade significativo sia in termini di capacità tecniche sia di diffusione:

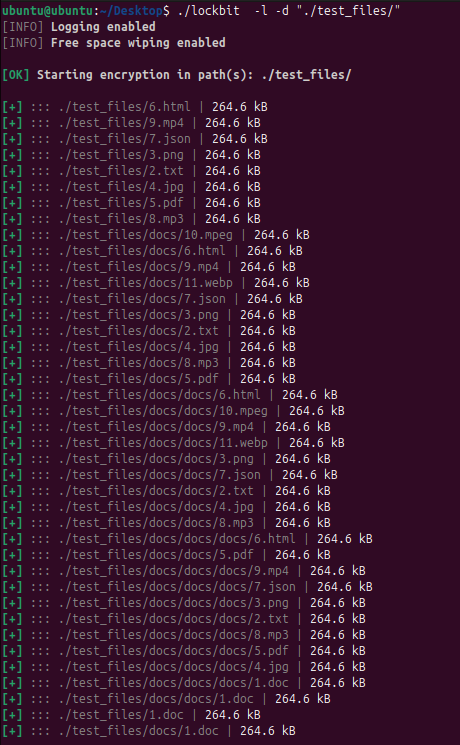

Durante l’esecuzione, la variante Linux fornisce un log dettagliato delle sue attività, visualizzando i file destinati alla crittografia e le cartelle designate per l’esclusione. Questa trasparenza nei log delle operazioni suggerisce che la variante può essere utilizzata in ambienti di test o da affiliati che necessitano di un feedback dettagliato sull’esecuzione.

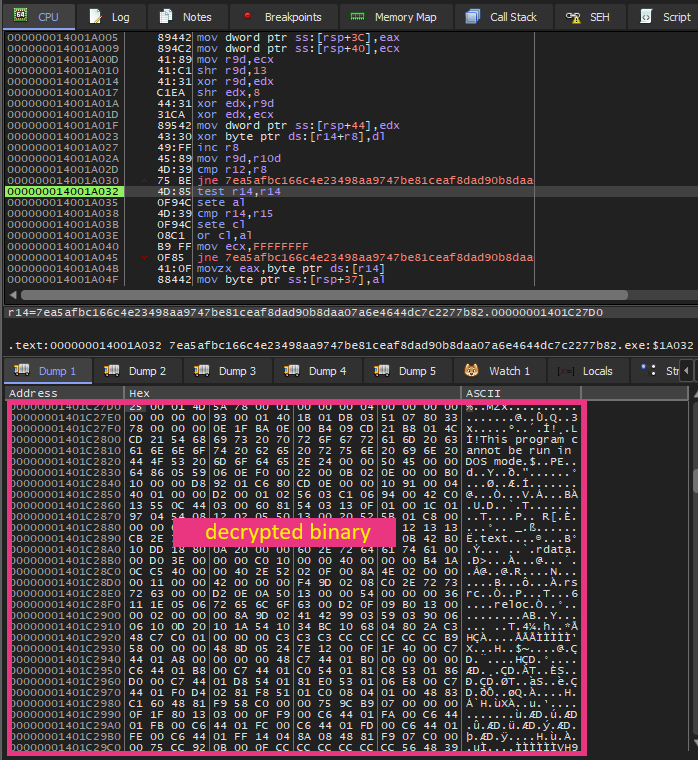

Il campione esaminato da Trend Research adotta un elevato livello di offuscamento basato su tecniche di packing. Durante l’attività di debug è emerso che opera come un binary loader, decifrando in memoria un binario PE e caricandolo tramite meccanismi di DLL reflection. Questo metodo di caricamento avanzato rende l’analisi statica particolarmente complessa.

Caratteristiche Principali

Multipiattaforma: a differenza delle versioni precedenti, LockBit 5.0 include varianti specifiche per Windows, Linux e VMware ESXi – il sistema di virtualizzazione molto usato nelle infrastrutture aziendali. Ciò significa che può paralizzare non solo i PC ma anche intere reti di server e ambienti virtualizzati.

Mascheramento: il malware utilizza tecniche di offuscamento avanzate, anti-analisi e persino patch a funzioni di sistema per eludere rilevazioni basate su strumenti di sicurezza tradizionali.

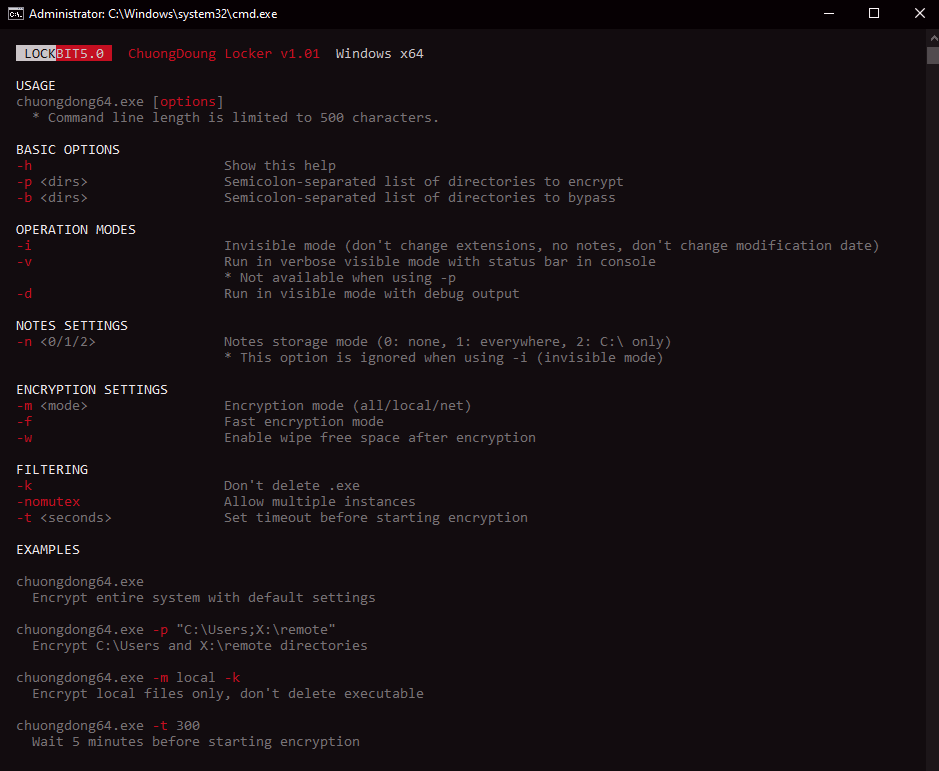

Modularità e automatizzazione: LockBit 5.0 può essere configurato con diversi parametri oppure lanciato out of the box anche senza configurazioni specifiche, rendendolo così accessibile anche ad affiliati meno esperti.

Estensioni randomizzate e cancellazione log: file crittografati ricevono estensioni generate casualmente e il malware può cancellare i log di sistema per ostacolare gli sforzi di analisi forense.

Strategie criminali: oltre la crittografia

LockBit non si limita a cifrare dati: applica la tattica della doppia estorsione (double extortion), esfiltrando informazioni sensibili prima di bloccarle. Se la vittima rifiuta di pagare, i dati vengono pubblicati sul sito di leak gestito direttamente dal gruppo. Si tratta di un meccanismo di pressione psicologica e commerciale, volto a costringere i bersagli a cedere rapidamente alle richieste di riscatto.

In alcuni messaggi inviati alle vittime, LockBit tenta persino di normalizzare il proprio ruolo, proponendosi come un generico “fornitore di servizi” e offrendo promesse stravaganti come ritardi nella divulgazione o “correzioni gratuite” delle vulnerabilità sfruttate, nel tentativo di sembrare meno criminale e più professionale.

Impatto e raccomandazioni

Gli esperti di sicurezza ribadiscono che non basta più affidarsi alle sole difese di base. Per rispondere efficacemente a minacce come LockBit 5.0, le aziende devono:

- implementare soluzioni di sicurezza avanzate (EDR/XDR, rilevazione comportamentale, segmentazione di rete);

- backup offline e verificati;

- protocolli di risposta agli incidenti ben definiti;

- esercitazioni periodiche di tabletop e simulazioni di attacco.